همانطور که میدانید صنعت ارزهای دیجیتال در طول یک دهه گذشته رشد چشمگیری داشته، اما این رشد سریع همراه با چالشهای امنیتی جدی بوده است.

هکرهای سایبری با تکنیکهای پیشرفته توانستهاند میلیاردها دلار از صرافیها، پروتکل دیفای و کیف پولهای کاربران را به سرقت ببرند. اما چگونه؟

در این مقاله، به بررسی جامع بزرگترین هک های ارز دیجیتال تا به امروز میپردازیم و روشهای مؤثر برای محافظت از داراییهای دیجیتال را تحلیل میکنیم. با مطالعه این مطلب، با جزئیات کامل هکهای میلیاردی، الگوهای رایج مجرمان سایبری و راهکارهای عملی امنیتی آشنا خواهید شد. با ما تا انتهای مقاله همراه باشید.

تاریخچه هک های کریپتو از آغاز تا امروز

صنعت ارزهای دیجیتال از همان روزهای اولیه شاید به دلیل مهمترین مزیتی که دارد یعنی غیرمتمرکز بودن، با تهدیدات امنیتی روبهرو بوده است. با افزایش ارزش بازار کریپتو، این حوزه به یکی از جذابترین اهداف برای مجرمان سایبری تبدیل شده و هکرها با استفاده از نقاط ضعف زیرساختهای موجود، آسیبپذیری در قراردادهای هوشمند و تکنیکهای مهندسی اجتماعی، توانستهاند حملات گستردهای را علیه پلتفرمهای کریپتویی انجام دهند.

اما رشد پروتکلهای دیفای و پلهای بین زنجیرهای در سالهای اخیر، سطح حمله را به طور قابل توجهی افزایش داده است. این پلتفرمها اگرچه نوآوریهای مهمی در صنعت ایجاد کردهاند، اما به دلیل پیچیدگی کدهای برنامهنویسی و نبود ممیزی کافی، به نقاط آسیبپذیر تبدیل شدهاند.

برای مثال، سال ۲۰۲۴ با وجود پیشرفتهای امنیتی، شاهد افزایش قابل توجه حملات سایبری به اکوسیستم کریپتو بود. بر اساس گزارشهای شرکتهای امنیتی بلاک چین، مجموع داراییهای سرقت شده در این سال به بیش از ۲.۲ میلیارد دلار رسید که نسبت به سال ۲۰۲۳ رشد ۲۱ درصدی را نشان میدهد.

سال ۲۰۲۵ با هک تاریخی صرافی بایبیت (Bybit) آغاز شد که رکورد بزرگترین سرقت تکمرحلهای در تاریخ ارزهای دیجیتال را ثبت کرد. این حادثه نشان داد که حتی بزرگترین پلتفرمها نیز در برابر حملات پیچیده آسیبپذیر هستند.

لیست کامل بزرگترین هک های ارز دیجیتال در تاریخ

در این بخش، جامعترین هکهای صنعت ارزهای دیجیتال را بر اساس میزان زیان مالی وارد شده بررسی میکنیم:

هک صرافی بای بیت

در فوریه ۲۰۲۵، صرافی بایبیت همانطور که گفتیم بزرگترین هک تاریخ ارزهای دیجیتال را تجربه کرد. هکرها با نفوذ به کیف پول سرد اتریوم این صرافی، موفق شدند حدود ۱.۴ میلیارد دلار دارایی را به سرقت ببرند. این حمله پیچیده شامل سرقت کلید خصوصی کیف پول چندامضایی بود که مدیریت داراییهای کاربران را بر عهده داشت.

تحلیلهای اولیه نشان داد که مهاجمان از تکنیکهای پیشرفته مهندسی اجتماعی برای دسترسی به کلیدهای خصوصی استفاده کردهاند. بایبیت پس از کشف نقض امنیتی، فوراً برداشتها را متوقف کرد و با شرکتهای امنیتی بلاک چین همکاری نزدیکی را آغاز کرد. شرکت اعلام کرد که تمام زیانهای کاربران را جبران خواهد کرد و از ذخایر خود برای پوشش این مبلغ استفاده میکند.

هک شبکه رونین

شبکه رونین (Ronin Network) که زیرساخت بلاک چینی بازی محبوب اکسی اینفینیتی (Axie Infinity) است، در مارس ۲۰۲۲ هدف یکی از بزرگترین حملات سایبری قرار گرفت. هکرها با نفوذ به ۵ کلید اعتبارسنج از ۹ کلید موجود، توانستند ۱۷۳,۶۰۰ اتریوم و ۲۵.۵ میلیون یو اس دی کوین را به ارزش ۶۲۵ میلیون دلار سرقت کنند.

تحقیقات نشان داد که گروه لازاروس (Lazarus Group) وابسته به کره شمالی مسئول این حمله بود. مهاجمان با استفاده از حملات فیشینگ هدفمند، به سیستمهای کارکنان Sky Mavis (شرکت سازنده) دسترسی پیدا کردند. آنها توانستند به تدریج کنترل کلیدهای خصوصی اعتبارسنجها را به دست بگیرند.

جالبتوجه این است که این نقض امنیتی تا یک هفته پس از وقوع کشف نشد. کاربری که نتوانست وجوه خود را برداشت کند، اولین نفری بود که به مشکل اشاره کرد.

پس از این حادثه، شبکه رونین تعداد اعتبارسنجهای مورد نیاز برای تأیید تراکنشها را افزایش داد و پروتکلهای امنیتی سختگیرانهتری را پیادهسازی کرد. بخشی از وجوه سرقت شده نیز با همکاری مقامات آمریکایی بازیابی شد.

هک پالی نتورک

در اوت ۲۰۲۱، پلتفرم پالی نتورک (Poly Network) که یک پل بین زنجیرهای برای انتقال داراییها بین بلاک چینهای مختلف است، با هکی بیسابقه روبهرو شد. در این حمله هکرها با سوءاستفاده از آسیبپذیری در قرارداد هوشمند این پلتفرم، توانست ۶۱۱ میلیون دلار دارایی را از سه زنجیره اتریوم، بایننس اسمارتچین و پالیگان استخراج کند.

این حادثه یکی از عجیبترین هکهای تاریخ کریپتو بود، زیرا هکر پس از چند روز تصمیم گرفت تمام وجوه سرقت شده را بازگرداند.

او در پیامهایی که در تراکنشهای بلاک چین جاسازی کرد، ادعا کرد که هدفش «سرگرمی و درس دادن به پالی نتورک» بوده؛ اما برخی تحلیلگران معتقدند که هکر به دلیل ردیابی وجوه و فشار جامعه کریپتو، ناچار به بازگرداندن داراییها شد.

پالی نتورک حتی به این هکر پیشنهاد داد که به عنوان «مشاور امنیتی ارشد» با پاداش ۵۰۰ هزار دلار همکاری کند. این حادثه نشان داد که پلهای بین زنجیرهای به دلیل پیچیدگی معماری خود، نقاط آسیبپذیر جدی در اکوسیستم دیفای هستند.

هک پل بایننس

در اکتبر ۲۰۲۲، پل بایننس (BNB Bridge) که وظیفه انتقال داراییها بین بیانبی چین (BNB Chain) و سایر بلاک چینها را بر عهده دارد، هدف حملهای گسترده قرار گرفت. هکرها با سوءاستفاده از یک آسیبپذیری در سیستم اثبات، توانستند ۲ میلیون بایننس کوین (حدود ۵۶۹ میلیون دلار) را به صورت غیرمجاز ضرب کنند.

مهاجمان با جعل اثباتهای معتبر، سیستم را فریب دادند تا توکنهای بایننس کوین جدید در شبکه بیانبی صادر کند. تیم بایننس به سرعت واکنش نشان داد و زنجیره را متوقف کرد تا از انتقال بیشتر وجوه جلوگیری شود. این تصمیم سریع توانست حدود ۸۰ درصد از وجوه سرقت شده را قفل کند.

این حادثه بحثهای زیادی درباره تمرکززدایی واقعی در پروژههای بلاک چینی ایجاد کرد. منتقدان اشاره کردند که توانایی متوقف کردن یک بلاک چین نشان میدهد که تمرکززدایی کامل وجود ندارد. بایننس پس از این واقعه، سیستم امنیتی پل خود را بازنویسی کرد و مکانیزمهای نظارتی پیشرفتهتری را پیادهسازی کرد.

هک صرافی کوین چک

در ژانویه ۲۰۱۸، صرافی ژاپنی کوینچک (Coincheck) یکی از بزرگترین هک های ارز دیجیتال را در آن زمان تجربه کرد. هکرها توانستند ۵۲۳ میلیون توکن NEM به ارزش ۵۳۴ میلیون دلار را از کیف پول گرم این صرافی سرقت کنند. این حادثه بزرگترین سرقت ارز دیجیتال در آن زمان محسوب میشد.

تحقیقات نشان داد که کوینچک تمام داراییهای NEM کاربران را در یک کیف پول نرم افزاری نگهداری میکرد، بدون استفاده از سیستم چندامضایی یا نگهداری داراییها در کیف پول سختافزاری.

این تصمیم امنیتی ضعیف، راه را برای هکرها باز کرد تا با نفوذ به سیستمهای صرافی، به راحتی به کلیدهای خصوصی دسترسی پیدا کنند؛ اما کوینچک پس از این حادثه اعلام کرد که تمام زیانهای کاربران را از جیب خود جبران خواهد کرد و حدود ۴۲۵ میلیون دلار به حسابهای آسیبدیده بازگرداند.

این واقعه باعث شد که رگولاتورهای ژاپن مقررات سختگیرانهتری برای صرافیهای ارز دیجیتال وضع کنند. صرافی همچنین سیستمهای امنیتی خود را به طور کامل بازسازی کرد و استانداردهای ذخیرهسازی سرد را برای اکثر داراییها اجرایی کرد.

هک صرافی اف تی ایکس

درست پس از اعلام ورشکستگی صرافی افتیایکس (FTX) در نوامبر ۲۰۲۲، این صرافی هدف حملهای سایبری قرار گرفت که منجر به سرقت حدود ۴۷۷ میلیون دلار دارایی شد.

فروپاشی صرافی FTX یکی از بحرانیترین رویدادهای تاریخ کریپتو بود که اعتماد عمومی به صرافیهای متمرکز را به شدت کاهش داد.

هنوز مشخص نیست که آیا این سرقت توسط هکرهای خارجی انجام شده یا یک عملیات داخلی بوده است؛ اما برخی شواهد نشان میدهد که کلیدهای خصوصی کیف پولهای افتیایکس ممکن است توسط افراد داخلی به سرقت رفته باشد. وجوه سرقت شده به سرعت از طریق پروتکلهای دیفای و میکسرهای ارز دیجیتال پولشویی شد.

این حادثه در زمانی رخ داد که FTX با بحران نقدینگی شدید روبهرو بود و میلیاردها دلار به کاربران بدهکار بود. ترکیب سوءمدیریت، فساد مالی و نقض امنیتی، FTX را به نمادی از ریسکهای صرافیهای متمرکز تبدیل کرد. پس از این واقعه، بسیاری از کاربران به سمت صرافیهای متمرکز با شفافیت بالاتر و استانداردهای امنیتی مستحکمتر روی آوردند.

هک صرافی ام تی گاکس

صرافی ام تی گاکس (Mt. Gox) که زمانی بزرگترین صرافی بیت کوین جهان بود، در فوریه ۲۰۱۴ اعلام کرد که حدود ۸۵۰ هزار بیت کوین (معادل ۴۶۰ میلیون دلار در آن زمان) را از دست داده است. این حادثه به عنوان نقطه عطفی در تاریخ ارزهای دیجیتال محسوب میشود.

تحقیقات نشان داد که سرقت بیت کوینها در طول چندین سال و به صورت تدریجی انجام شده بود و سوءمدیریت و نقصهای امنیتی در کد صرافی و احتمالاً دسترسی داخلی غیرمجاز، باعث این فاجعه شد.

مارک کارپلس (Mark Karpeles)، مدیرعامل امتی گاکس، به دلیل دستکاری در دفاتر مالی محکوم شد، اما توانست از اتهامات سرقت تبرئه شود؛ اما این واقعه اثرات عمیقی بر صنعت کریپتو گذاشت و باعث شد که رگولاتورها و فعالان صنعت به اهمیت استانداردهای امنیتی و حسابرسیهای منظم توجه بیشتری کنند.

بسیاری از طلبکاران Mt.Gox همچنان منتظر دریافت بخشی از داراییهای خود هستند، اگرچه ارزش بیت کوینهای بازیابی شده به دلیل افزایش قیمت، به طور قابل توجهی افزایش یافته است.

هک صرافی دی ام ام بیت کوین

در می ۲۰۲۴، صرافی ژاپنی دیگری به نام دی ام ام بیت کوین (DMM Bitcoin) اعلام کرد که ۴,۵۰۲ بیت کوین به ارزش تقریبی ۳۰۸ میلیون دلار از کیف پولهای آن به سرقت رفته است. این حادثه یکی از بزرگترین هک های ارز دیجیتال سال ۲۰۲۴ و بزرگترین سرقت از یک صرافی ژاپنی پس از واقعه کوین چک بود.

تحلیلهای امنیتی نشان داد که این حمله هم احتمالاً توسط گروه لازاروس انجام شده است؛ زیرا الگوها و تکنیکهای استفاده شده، شباهت زیادی به حملات قبلی این گروه داشت.

هکرها با استفاده از روشهای پیچیده مهندسی اجتماعی و احتمالاً نفوذ به سیستمهای داخلی، به کلیدهای خصوصی دسترسی پیدا کردند. صرافی DMM Bitcoin اعلام کرد که برای جبران زیان کاربران، از منابع خود و با کمک شرکت مادر، تمام وجوه سرقت شده را بازپرداخت خواهد کرد.

اما این واقعه باعث شد که رگولاتورهای ژاپن دوباره بر استانداردهای امنیتی صرافیها تأکید کنند. صرافی DMM Bitcoin پس از این حادثه، سیستمهای نظارتی و پروتکلهای احراز هویت چندمرحلهای را تقویت کرد.

هک صرافی کوکوین

صرافی کوکوین (KuCoin) در سپتامبر سال ۲۰۲۰ هدف حملهای گسترده قرار گرفت که منجر به سرقت حدود ۲۸۱ میلیون دلار دارایی در ارزهای دیجیتال مختلف شد. هکرها با دسترسی به کلیدهای خصوصی کیف پولهای گرم صرافی، توانستند وجوه را به آدرسهای خود منتقل کنند.

کوکوین با واکنش سریع و هماهنگی با سایر صرافیها، تیمهای بلاک چین و نیروهای قانونی، توانست بخش قابل توجهی از وجوه سرقت شده را مسدود و بازیابی کند. تیمهای پروژههای مختلف با فریز کردن توکنهای سرقتی و صدور نسخههای جدید، از انتقال بیشتر داراییها جلوگیری کردند. در نهایت، توانستند بیش از ۸۴ درصد از وجوه سرقت شده را بازیابی کنند.

تحقیقات نشان داد که این حمله توسط یک گروه سازمانیافته با ارتباطات احتمالی به کره شمالی انجام شده است. کوکوین پس از این واقعه، معماری امنیتی خود را به طور کامل بازطراحی کرد و از سیستمهای ذخیرهسازی سرد برای اکثر داراییها استفاده کرد.

هک وزیر ایکس

صرافی هندی به نام وزیر ایکس (WazirX) در ژوئیه ۲۰۲۴، یکی از بزرگترین هک های ارز دیجیتال آسیا را به خود اختصاص داد. هکرها با نفوذ به یکی از کیف پولهای چندامضایی صرافی که توسط Liminal Custody مدیریت میشد، توانستند حدود ۲۳۰ میلیون دلار دارایی را به سرقت ببرند.

جزئیات حمله نشان میدهد که مهاجمان با جعل تراکنشهایی که ظاهراً مشروع به نظر میرسیدند، سیستم چندامضایی را دور زدند. این حمله پیچیده نیاز به دانش عمیق از معماری کیف پولهای چندامضایی و فرآیندهای تأیید داشت. شواهد اولیه نشان میداد که این حمله ممکن است توسط گروههای هکری حرفهای با تجربه قبلی در حملات به صرافیها انجام شده باشد.

صرافی وزیر اکس پس از این حادثه با چالشهای جدی مواجه شد و مجبور شد برداشتها را محدود کند و اعلام کرد که در حال همکاری با مقامات قانونی و شرکتهای امنیتی بلاک چین برای ردیابی وجوه سرقت شده است.

این واقعه تأثیر منفی قابل توجهی بر اعتماد کاربران هندی به صرافیهای محلی گذاشت و بحثهای جدی درباره نیاز به نظارت بیشتر رگولاتوری ایجاد کرد.

هک سایت پپه

وبسایت رسمی میم کوین پپه (PEPE) در آوریل ۲۰۲۵، هدف حمله فیشینگ قرار گرفت. هکرها با نفوذ به سرور وبسایت، یک پاپآپ جعلی نصب کردند که کاربران را به اتصال کیف پولهای خود ترغیب میکرد و منجر به سرقت داراییهای متعددی از کاربران ناآگاه شد.

پاپآپ جعلی از کاربران میخواست که تراکنشی را تأیید کنند که در واقع اجازه دسترسی کامل به داراییهای کیف پول را میداد. متأسفانه بسیاری از کاربران بدون بررسی دقیق، این تراکنشها را تأیید کردند.

تیم Pepe به سرعت واکنش نشان داد و وبسایت را موقتاً غیرفعال کرد. آنها همچنین هشدارهای گستردهای در شبکههای اجتماعی منتشر کردند تا کاربران از اتصال کیف پولهای خود به وبسایت خودداری کنند.

هک سایت کوین تلگراف

در دسامبر ۲۰۲۵، وبسایت خبری معتبر کوین تلگراف (Cointelegraph) هدف حمله سایبری قرار گرفت. هکرها با نفوذ به سیستم مدیریت محتوای سایت، یک خبر جعلی درباره تأیید صندوق قابل معامله بیت کوین (ETF) منتشر کردند. این خبر جعلی به سرعت در شبکههای اجتماعی منتشر شد و باعث نوسانات شدید قیمتی در بازار شد.

قیمت بیت کوین در عرض چند دقیقه حدود ۱,۰۰۰ دلار افزایش یافت، اما پس از تکذیب خبر توسط کوین تلگراف، به سرعت کاهش یافت. این دستکاری بازار احتمالاً برای سودجویی از طریق معاملات آنی طراحی شده بود. کسانی که از این اطلاعات نادرست استفاده کردند، احتمالاً سودهای قابل توجهی از نوسانات کوتاهمدت به دست آوردند.

این حادثه نشان داد که چگونه نفوذ به منابع خبری معتبر میتواند برای دستکاری بازار استفاده شود. کوینتلگراف پس از این واقعه، پروتکلهای امنیتی خود را تقویت کرد و سیستمهای احراز هویت چندمرحلهای برای دسترسی به پنل مدیریت محتوا اجرا کرد.

این حادثه به کاربران یادآوری کرد که باید اخبار را از منابع متعدد تأیید کنند قبل از اینکه بر اساس آنها تصمیمگیری و اقدام کنند.

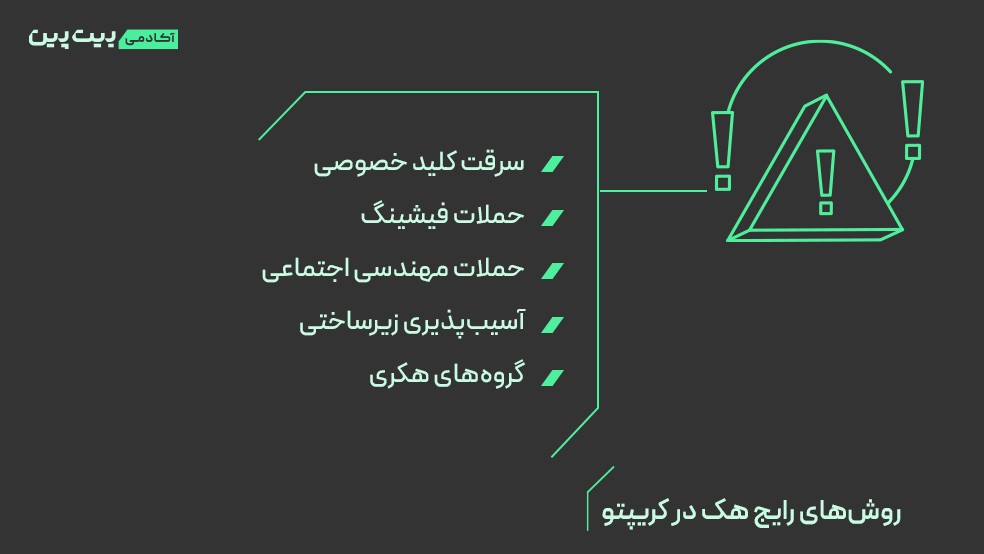

روشهای رایج هک در بازار کریپتو

هکرهای سایبری از تکنیکها و روشهای متنوعی برای نفوذ به سیستمهای کریپتویی و سرقت داراییهای دیجیتال استفاده میکنند.

شناخت این روشها به کاربران و سازمانها کمک میکند تا آسیبپذیریهای خود را شناسایی کرده و اقدامات پیشگیرانه مناسبی اتخاذ کنند. در این بخش، به بررسی روشهای اصلی که مجرمان سایبری برای هک پلتفرمهای کریپتو و کیف پولهای کاربران به کار میبرند، میپردازیم:

سرقت کلید خصوصی

کلید خصوصی قلب امنیت هر کیف پول ارز دیجیتال است. هکرها با روشهای مختلف سعی میکنند به این کلیدها دسترسی پیدا کنند. یکی از رایجترین روشها، نفوذ به سیستمهای ذخیرهسازی کلیدها در صرافیها یا کیف پولهای آنلاین است. مهاجمان با استفاده از بدافزارها، کیلاگرها (Keyloggers) یا دسترسی مستقیم به سرورها، میتوانند کلیدهای خصوصی را استخراج کنند.

بدافزارهای مخصوص کریپتو میتوانند کلیدهای خصوصی را از حافظه کامپیوتر یا فایلهای کیف پول استخراج کنند. برای محافظت در برابر این تهدیدات، کاربران باید از کیف پولهای سختافزاری برای داراییهای بزرگ استفاده کنند و هرگز کلیدهای خصوصی خود را به صورت دیجیتال ذخیره نکنند.

حملات فیشینگ

فیشینگ یکی از قدیمیترین اما همچنان مؤثرترین روشهای هک در صنعت کریپتو است. هکرها با ایجاد وبسایتهای جعلی که شبیه صرافیها یا کیف پولهای معتبر هستند، کاربران را فریب میدهند تا اطلاعات حساس خود را وارد کنند. این وبسایتها اغلب از دامنههای بسیار شبیه به نسخه اصلی استفاده میکنند که تشخیص آنها دشوار است.

ایمیلهای فیشینگ روش دیگری هستند که در آن مهاجمان خود را به عنوان پشتیبانی صرافیها یا پروژههای مشروع معرفی میکنند. این ایمیلها معمولاً حاوی لینکهایی به وبسایتهای جعلی یا فایلهای مخرب هستند. کاربران ناآگاه با کلیک بر روی این لینکها یا دانلود فایلها، دسترسی هکرها به سیستمهای خود را فراهم میکنند.

حملات مهندسی اجتماعی

اما حملات مهندسی اجتماعی پیچیدهتر از فیشینگ است و شامل تماسهای تلفنی، پیامهای شبکههای اجتماعی یا حتی ملاقاتهای حضوری است. هکرها با تحقیق درباره قربانیان خود، اطلاعاتی جمعآوری میکنند که به آنها کمک میکند اعتماد ایجاد کنند.

آنها ممکن است خود را به عنوان همکاران، مشاوران یا حتی مقامات قانونی معرفی کنند. برای محافظت در برابر این حملات، کاربران باید همیشه مشکوک باشند، URL وبسایتها را دقیقاً بررسی کنند و هرگز اطلاعات حساس را از طریق ایمیل یا پیام به اشتراک نگذارند.

آسیبپذیری در زیرساختها

هکهای حوزه دیفای اغلب ناشی از اشکالات در کدنویسی قراردادهای هوشمند هستند. این قراردادها که به صورت خودکار و غیرقابل تغییر اجرا میشوند، اگر دارای باگ یا منطق ناقصی باشند، میتوانند توسط هکرها مورد سوءاستفاده قرار گیرند.

رایجترین آسیبپذیریها شامل مشکلات reentrancy، overflow/underflow و مسائل مربوط به مجوزدهی هستند.

پلهای بین زنجیرهای نیز به دلیل پیچیدگی معماری خود، اهداف جذابی برای هکرها محسوب میشوند. این پلتفرمها باید داراییها را بین بلاک چینهای مختلف با مکانیزمهای اجماع متفاوت منتقل کنند، که فرایندی پیچیده است. اشکالات در سیستمهای اثبات، اعتبارسنجها یا منطق قفل/آزادسازی داراییها میتواند منجر به سرقتهای گسترده شود.

بسیاری از پروژههای دیفای با عجله به بازار عرضه میشوند بدون اینکه ممیزیهای امنیتی کافی انجام شده باشد. حتی پروژههایی که ممیزی شدهاند نیز ممکن است دارای آسیبپذیریهای پنهان باشند که بعداً کشف میشوند.

هکرها با تحلیل دقیق کدهای منبع باز، به دنبال این نقاط ضعف میگردند. برای کاهش این ریسکها، توسعهدهندگان باید از بهترین شیوههای کدنویسی استفاده کنند، ممیزیهای چندگانه انجام دهند و برنامههای پاداش باگ راهاندازی کنند تا محققان امنیتی را تشویق به یافتن و گزارش آسیبپذیریها کنند.

گروه های هکری

گروه لازاروس یک گروه هکری پیشرفته است که توسط سازمانهای اطلاعاتی مربوط به کره شمالی شناخته میشود. این گروه مسئول برخی از بزرگترین هکهای تاریخ ارزهای دیجیتال، از جمله حملات به Ronin Network، DMM Bitcoin و احتمالاً چندین مورد دیگر است.

تخمین زده میشود که این گروه میلیاردها دلار از طریق سرقتهای کریپتویی برای دولت کره شمالی تأمین مالی کرده است.

تکنیکهای لازاروس بسیار پیشرفته و متنوع هستند. آنها از ترکیبی از حملات فیشینگ هدفمند، بدافزارهای سفارشی، سوءاستفاده از آسیبپذیریهای روز صفر و مهندسی اجتماعی پیچیده استفاده میکنند. این گروه معمولاً ماهها زمان صرف تحقیق درباره اهداف خود میکند و با دقت حملات را برنامهریزی مینماید.

پس از سرقت، لازاروس از تکنیکهای پیچیده پولشویی استفاده میکند. آنها وجوه را از طریق صدها کیف پول مختلف منتقل میکنند، از میکسرهای ارز دیجیتال و خدمات تامبلینگ استفاده و در نهایت داراییها را به ارزهای فیات یا داراییهای غیرقابل ردیابی تبدیل میکنند.

چگونه داراییهای خود را در برابر هک ایمن کنیم؟

حفاظت از داراییهای دیجیتال نیازمند رویکردی چندلایه است که ترکیبی از ابزارهای فنی، شیوههای امنیتی و آگاهی مداوم را شامل میشود.

در ادامه، یک چک لیست از مهمترین راهکارهای جلوگیری از کلاهبرداری ارز دیجیتال و محافظت از داراییها را ارائه میکنیم:

- استفاده از کیف پولهای سختافزاری برای داراییهای بزرگ

- فعالسازی احراز هویت دومرحلهای (2FA) در تمام حسابها

- بررسی دقیق URL وبسایتها از نوار مرورگر

- استفاده از رمزهای عبور قوی و یونیک در پلتفرمهای مختلف

- بهروزرسانی منظم نرمافزارها و سیستمعاملها

- آموزش و آگاهی مداوم درباره تکنیکهای جدید کلاهبرداری

- استفاده از شبکههای امن و اجتناب از اتصال به Wi-Fi عمومی

- بررسی دقیق آدرسهای کیف پول قبل از ارسال تراکنش

سخن پایانی

بررسی بزرگترین هک های ارز دیجیتال نشان میدهد که صنعت کریپتو با چالشهای امنیتی جدی روبهروست. این صنعت همواره در حال یادگیری از این چالشهاست و صرافیها و پروژههای جدید استانداردهای امنیتی بالاتری را اتخاذ میکنند.

فناوریهای جدید مانند محاسبات امن چندجانبه (MPC) و اثبات دانش صفر (Zero-Knowledge Proofs) در حال ارائه راهحلهای نوآورانه برای محافظت از داراییهای دیجیتال هستند.

بنابراین، آینده امنیت در کریپتو به احتمال زیاد شامل ترکیبی از پیشرفتهای تکنولوژیکی، مقررات هوشمندانهتر و افزایش آگاهی کاربران خواهد بود.

اما در نهایت، مسئولیت نهایی محافظت از داراییها بر عهده خود شما به عنوان یک کاربر آگاه در این حوزه است. آگاهی از تهدیدات، استفاده از ابزارهای امنیتی مناسب و رعایت بهترین شیوهها، کلید حفظ داراییهای دیجیتال در این صنعت پویا و در حال تکامل است.

سوالات متداول

- بزرگترین هک تاریخ ارز دیجیتال کدام است؟

هک صرافی بایبیت در فوریه ۲۰۲۵ با سرقت 1.4 میلیارد دلار، بزرگترین هک تاریخ ارزهای دیجیتال در زمان نگارش این مطلب است.

- آیا پولهای سرقت شده در هک صرافی ها به کاربران برمیگردد؟

این موضوع به صرافی هکشده بستگی دارد، برخی مانند بایبیت و کوینچک زیانها را جبران کردند، اما در موارد دیگر مانند امتی گاکس کاربران سالها منتظر ماندند و فقط بخشی از داراییشان را دریافت کردند.

- امنترین روش برای نگهداری ارز دیجیتال چیست؟

استفاده از کیف پول سختافزاری به همراه نگهداری کلیدهای خصوصی به صورت آفلاین و در مکان امن، امنترین روش نگهداری ارز دیجیتال است.

- گروه لازاروس کیست؟

گروه لازاروس یک گروه هکری پیشرفته وابسته به کره شمالی است که مسئول میلیاردها دلار سرقت از صرافیها و پروتکلهای کریپتو شناخته میشود و از این درآمدها برای تامین مالی برنامههای دولت کره شمالی استفاده میکند.