در عصر دیجیتال امروز، جایی که فناوری عمیقاً جنبههای مختلف زندگی ما را تحت تأثیر قرار داده، خطر حملات سایبری بسیار زیاد است. این حملات در صورت موفقیت میتوانند امنیت کل سازمان را زیر سؤال برده و دادههای محرمانه را به سرقت ببرند. حملات سایبری گوناگونی وجود دارند؛ ولی یکی از نگرانکنندهترین و پیچیدهترین آنها، APT است. آیا میدانید حمله APT چیست و چگونه انجام میشود؟ راه مقابله با آن چیست؟ اگر به دنبال پاسخ این سؤالات هستید، پیشنهاد میکنم مطالعه این مقاله را از دست ندهید.

حمله APT چیست؟

APT مخفف عبارت Advanced Persistent Threat است و به نوعی حمله سایبری جهت ایجاد یک تهدید برای سازمانهای بزرگ اشاره دارد. این حملات اغلب توسط دولتها و سازمانهای بزرگ حمایت میشوند؛ بنابراین، تمامی منابع و تجهیزات لازم در اختیار هکرها قرار داده میشود تا برای سرقت دادهها یا شنود سازمانهای موردنظر به کار بگیرند. جالب است بدانید که اکثر این هکرها توسط خود دولتها آموزش دیده و استخدام میشوند.

دولتها معمولاً حملات APT را جهت حمایت از اهداف حامیان خود انجام میدهند؛ برای مثال، سرقت IP یا ایجاد اختلال در تجارت بین دشمنان از جمله اهداف این حملات هستند.

حملات APT چگونه انجام میشوند؟

حالا که متوجه شدیم حمله APT چیست، بهتر است چگونگی انجام را نیز بدانیم. APT پیچیدهترین نوع تهدید در میان حملات سایبری است. این نوع حمله اغلب بدافزار اختصاصی خود را توسعه داده و مجموعهای از ابزارهای هک و تیمی از هکرهای کاربلد را در اختیار دارد.

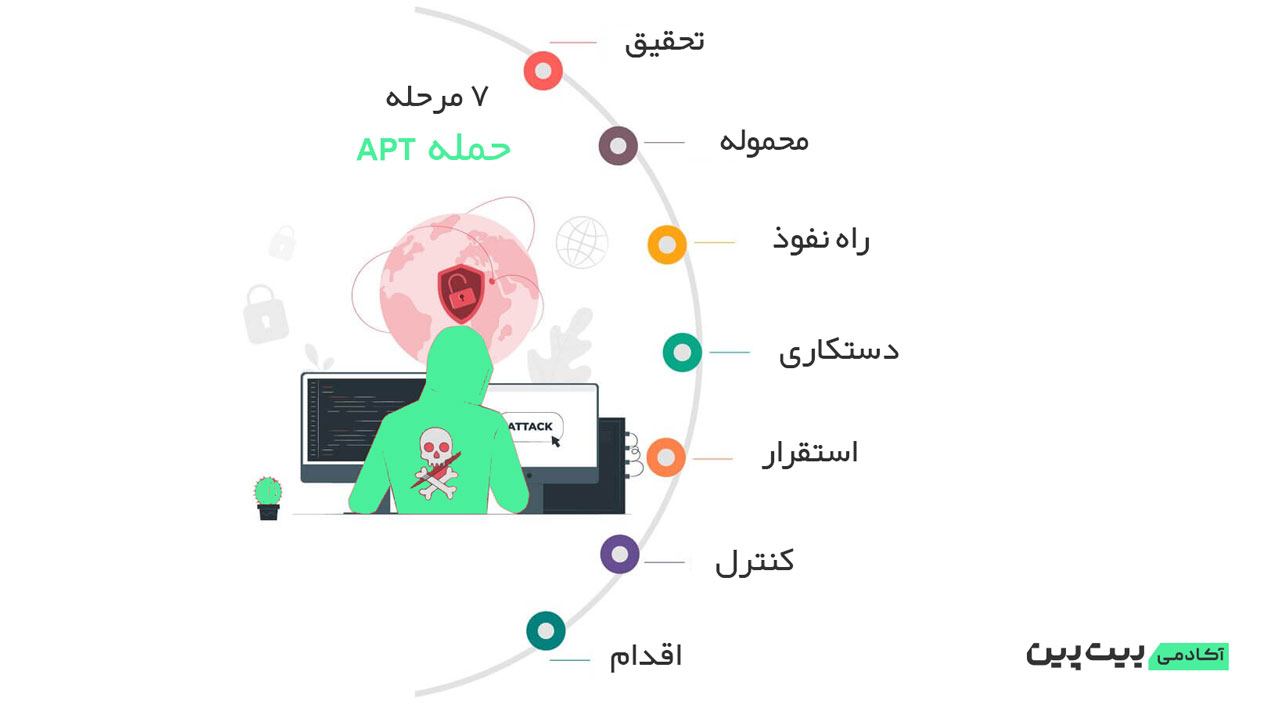

در حالت کلی، حمله APT در ۷ مرحله خلاصه میشود:

- تحقیق: هکر درباره قربانی تحقیق میکند تا دانشی در مورد نقاط ضعف سازمان و جنبههای آسیبپذیر آن به دست آورد.

- محموله: هکر محمولهای را به منظور انتقال به کامپیوتر قربانی میسازد.

- راه نفوذ: ابزاری برای تحویل این محموله به رایانه قربانی توسط هکر پیدا میشود.

- دستکاری: هکر با دستکاری در اسناد و فایلها، محموله را اجرا میکند.

- استقرار: نفوذی با استقرار تروجان مخربی، به سیستم موردنظر دسترسی پیدا میکند.

- کنترل: کنترل سیستم کاملاً در اختیار هکر قرار میگیرد.

- اقدام: حمله APT صورت گرفته و اطلاعات لازم به دست آورده میشود.

حملات APT معمولاً روشهای ترجیحی خاص خود را برای دسترسی به یک محیط هدف دارند. بهعنوانمثال، برخی از APTها ممکن است حملات فیشینگ را در پیش بگیرند که برای فریب گیرنده برای کلیک روی یک پیوند مخرب یا باز کردن یک فایل پیوست آلوده طراحی شدهاند. با اجرای این حمله، هکرها به زیرساختهای یک سازمان نفوذ کرده و به دادههای محرمانه و اساسی آنها دسترسی پیدا میکنند.

این نوع حملات معمولاً به گروه خاصی از هکرها اشاره دارد که با ترکیب بدافزارها و تکنیکهای منحصربهفرد خود سعی در نفوذ به یک محیط و استقرار در آن به صورت ناشناس تا مدتزمان طولانی دارند. برخی از گروهها، بدافزار ویژهی خود را دارند که فقط توسط آنها استفاده میشود، درحالیکه برخی دیگر ممکن است از ابزارهای سایر گروهها بهره گیرند.

همچنین، گروهها و هکرها اغلب رفتار متفاوتی را در برابر انتخاب اهداف، تکنیکهای حمله و عوامل دیگر از خود نشان میدهند. این بدان معنی است که در صورت بروز حمله APT میتوان گروهی را که پشت پرده این حمله قرار دارد، با میزان اطمینان بالایی شناسایی کرد.

حمله APT در کریپتو چگونه است؟

APTها به شبکهها و سیستمها قانع نشده و به فضای کریپتو نیز نفوذ کردهاند. ازآنجاییکه دیفای (DeFi) و سایر پروژههای کریپتویی بیشتر برجسته بوده و در معرض توجه قرار دارند، محیط هدف جذاب و هیجانانگیزی برای هکرها جهت اجرای حملات APT هستند.

حمله به دیبریج (deBridge) نمونهای از حمله APT در فضای کریپتوست که بهخاطر جزئیات و نحوه رفتار مهاجمان، به گروه لازاروس (Lazarus) نسبت داده شد. در این حمله، مهاجمان از تکنیک فیشینگ با ارائه پیدیافی رمزدار به همراه فایل مخرب دیگری که ادعا میکرد حاوی رمز عبور است، استفاده کردند.

چطور از حملات APT جلوگیری کنیم؟

همانطور که گفتیم، APTها پیچیدگی زیادی دارند و با توجه به اهداف و منابعشان میتوانند هر سازمانی را نقض کنند. حالا سؤالی که اینجا مطرح میشود این است که راهکار جلوگیری از حمله ATP چیست؟

بهعنوانمثال، حمله APT که به دیبریج شد، ناموفق بود؛ زیرا تیم دیبریج یک برنامه قدرتمند و ضد فیشینگ طراحی کرده بودند که فایلهای مشکوک را شناسایی میکرد. ازاینرو، اعضای تیم فایلهای مخرب دریافتی را باز نکردند. به طور مشابه، استفاده از رمزهای عبور پیچیده و محافظت از رایانه خود با آنتیویروسی قدرتمند و بهروز میتوانید راه بسیاری از حملات APT را مسدود کنید.

گفتار پایانی

در این مطلب سعی کردیم به سؤالهای حمله APT چیست، چگونه انجام میشود و نحوه جلوگیری از آن، پاسخ دهیم. حمله APT بهخاطر توجه و حمایت دولتها بسیار خطرناک بوده و میتواند سازمانهای هدف را با مشکلات بزرگی مواجه کند. گاهی هکرها بدون اینکه سازمانها متوجه شوند، تا ماهها در آنها نفوذ کرده و مستقر میشوند؛ بدیهی است که تا چند ماه میتوان اطلاعات بسیاری را راجع به آن سازمان به دست آورد. ازاینرو، باید تدبیرهای لازم را جهت جلوگیری از وقوع چنین حملاتی اعمال کرده و امنیت شبکه و سیستمهای خود را بالا برد.

به نظر شما دیگر راههای مقابله با حمله APT چیست؟ چه تکنیکهای دیگری در این نوع حمله سایبری وجود دارد؟ نظرات خود را با ما به اشتراک گذارید.